近期,国家互联网应急中心(CNCERT)与三六零数字安全科技集团有限公司共同监测发现一个新的且在互联网上快速传播的DDoS僵尸网络,通过跟踪监测发现其每日上线境内肉鸡数(以IP数计算)已超过1万、且每日会针对超过100个攻击目标发起攻击,给网络空间带来较大威胁。由于该僵尸网络最初使用的C2域名folded.in,以及使用chacha算法来加密网络流量,我们将其命名为Fodcha。

传播方式分析

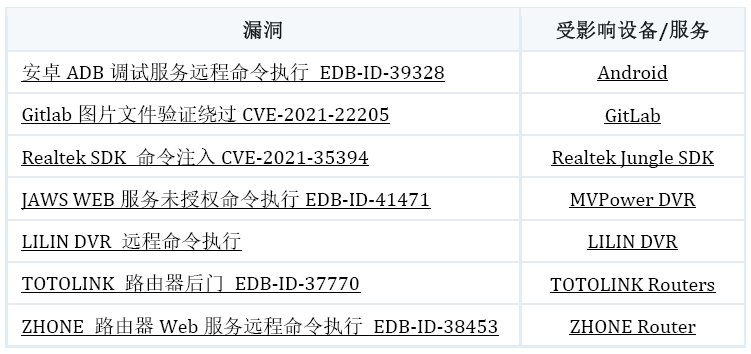

通过跟踪监测分析,Fodcha主要通过以下NDay漏洞和Telnet/SSH弱口令传播,Fodcha的运营者还会利用Telnet爆破工具进行Telent暴力破解。

僵尸网络感染规模

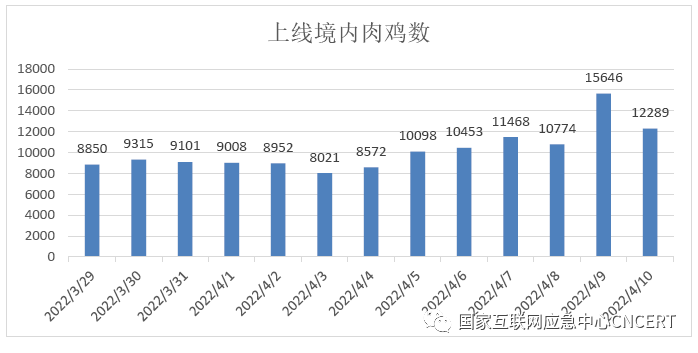

通过监测分析发现,2022年3月29日至4月10日Fodcha僵尸网络日上线境内肉鸡数最高达到1.5万台,累计感染肉鸡数达到6.2万。每日境内上线肉鸡数情况如下。

图

1每日上线境内肉鸡数

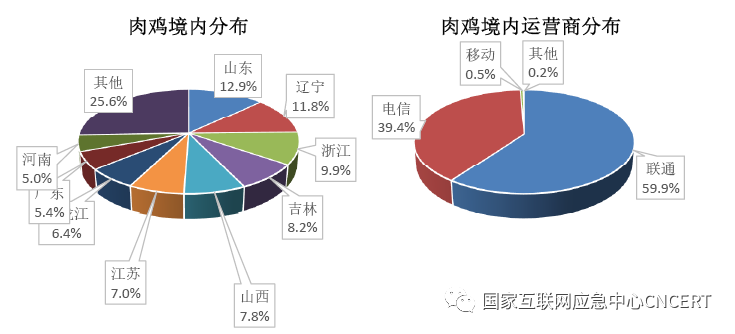

Fodcha僵尸网络位于境内肉鸡按省份统计,排名前三位的分别为山东省(12.9%)、辽宁省(11.8%)和浙江省(9.9%);按运营商统计,联通占59.9%,电信占39.4%,移动占0.5%。

图2境内肉鸡按省份和运营商分布

僵尸网络攻击动态

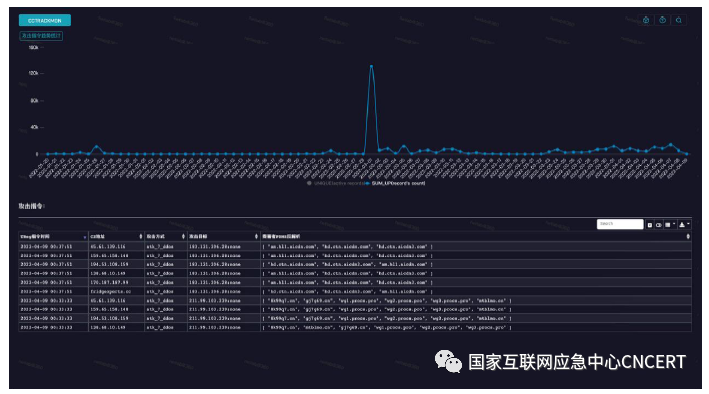

通过跟踪监测发现,Fodcha僵尸网络从诞生起就一直对外发起DDoS攻击,且攻击行为非常活跃。攻击最猛烈的时候是 2022-03-01,跟踪到超过130k条指令。最近一周,日均指令超过7k,针对超过100个攻击目标。其攻击目标趋势如下:

图

3Fodcha攻击趋势

防范建议:

1.及时更新杀毒软件病毒库,定期进行全盘杀毒,并关闭不必要的端口和服务。

2.设置包含数字、字母、特殊符号的长密码,并定期更换。

3.定期进行网络安全风险评估,及时修复存在漏洞。

4.严格设置访问控制策略。

发现主机感染僵尸木马程序后,立即报告我办同时核实主机受控情况和入侵途径,并对受害主机进行清理。